Azure Kubernetes Service (AKS)

目次

導入

このドキュメントは、Azure KubernetesサービスでのWebLogic ServerのAzure Marketplaceのリファレンスです。 このオファーにより、AzureでWebLogic Serverを簡単に開始できます。 オファーは、すべての初期設定を処理し、イメージ内ドメイン・ホーム・ソース・タイプを使用してAKSクラスタ、コンテナ・レジストリ、ロード・バランサ、WebLogic Kubernetes Operatorインストールおよびドメイン作成を作成します。

Azureポータルからオファーをデプロイするには、「AzureのWebLogic Server」を参照してください。

リソース・グループおよび「Oracleシングル・サインオン」フィールドのユーザー名とパスワードを除き、オファーの各パネルには適切なデフォルトが構成されています。 このガイダンスを別のガイダンスで参照した場合は、各パネルのデフォルトを受け入れることが適切です。

Azure Kubernetes Service (AKS)を使用すると、Azureで管理されるKubernetesクラスタを簡単にデプロイできます。 AKSは、Kubernetesの管理の複雑さと運用オーバーヘッドを軽減するために、その責任の多くをAzureにオフロードします。 Azureは、ホスティングされたKubernetesサービスとして、ヘルス・モニタリングやメンテナンスなどの重要なタスクを処理します。 Kubernetesマスターは、Azureによって管理されます。 エージェント・ノードのみを管理および保守します。 管理対象Kubernetesサービスとして、AKSは無料です - マスターではなく、クラスタ内のエージェント・ノードに対してのみ支払います。

詳細は、「Azure Kubernetes Serviceとは」を参照してください

ドメイン・ホームのソース・タイプの詳細は、「ドメイン・ホーム・ソース・タイプの選択」を参照してください。

Azure Marketplaceオファーを利用せずにWebLogic Kubernetes Operatorを手動で実行することもできます。 これを行うステップは、Azure Kubernetes Serviceサンプルに記載されています。

このページの残りのステップでは、Azure KubernetesサービスのWebLogic Serverに対するAzure Marketplaceオファーのユーザー・エクスペリエンスについて説明します。

基本

「基本」ブレードを使用して、Oracle WebLogic Server構成済クラスタをデプロイするための基本的な構成の詳細を指定します。 これを行うには、次の表に示すフィールドの値を入力します。

プロジェクト詳細

| フィールド | 説明 |

|---|---|

| サブスクリプション | このオファーで発生する料金に使用するサブスクリプションを選択します。 現在ログインしているAzureアカウントに関連付けられた有効なアクティブ・サブスクリプションが必要です。 存在しない場合は、AzureサブスクリプションをAzure Active Directoryテナントに関連付けるまたは追加するで説明されているステップに従います。 |

| リソース・グループ | リソース・グループは、Azureソリューションの関連リソースが格納されるコンテナです。 リソース・グループには、グループとして管理するリソースが含まれます。 組織にとって何が最も有用であるかに基づいて、リソース・グループに属するリソースを決定します。 このソリューションをデプロイする既存のリソース・グループがある場合は、ここにその名前を入力できます。 このソリューションを同じリソース・グループに複数回デプロイする「ノート」はサポートされていません。 または、「新規作成」をクリックし、Azureがリソースをプロビジョニングする前に新しいリソース・グループを作成するように名前を入力することもできます。 リソース・グループの詳細は、「Azureのドキュメント」を参照してください。 |

インスタンスの詳細

| フィールド | 説明 |

|---|---|

| リージョン | ドロップダウン・リストからAzureリージョンを選択します。 |

WebLogicの資格証明

| フィールド | 説明 |

|---|---|

| WebLogic管理者のユーザー名 | プロビジョニング後に自動的に起動されるWebLogic Server管理コンソールにアクセスするためのユーザー名を入力します。 WebLogic Server管理コンソールの詳細は、「Oracle WebLogic Serverの理解」の「管理コンソールの概要」を参照してください。 |

| WebLogic管理者のパスワード | WebLogic Server管理コンソールにアクセスするためのパスワードを入力します。 |

| パスワードの確認 | 前のフィールドの値を再入力します。 |

| WebLogicモデルの暗号化のパスワード | Model in Imageには、セキュアなパスワード・キーを持つランタイム暗号化シークレットが必要です。 このシークレットは、モデルおよびドメイン・ホーム・アーティファクトをランタイムConfigMapまたはログに追加する前に暗号化するためにオペレータによって使用されます。 詳細は、「必要なランタイム暗号化シークレット」を参照してください。 |

| パスワードの確認 | 前のフィールドの値を再入力します。 |

オプションの基本構成

| フィールド | 説明 |

|---|---|

| オプション構成のデフォルトの受け入れ? | 「管理対象サーバーの名前プレフィクス」、「WebLogicドメイン名」などのオプション構成のデフォルト値を保持する場合は、トグル・ボタンをYesに設定し、「次」をクリックしてAKSクラスタを構成します。 オプション構成に異なる値を指定する場合は、トグル・ボタンをNoに設定し、次の詳細を入力します。 |

| 管理対象サーバーの名前プレフィクス | 管理対象サーバー名のプレフィクスを入力します。 |

| WebLogicドメイン名 | オファーによって作成されるドメインの名前を入力します。 |

| WebLogicドメインUID | オファーによって作成されるドメインのUIDを入力します。 |

| 動的クラスタ最大サイズ | 作成された動的WebLogicクラスタの最大サイズ。 |

| WebLogic Serverを起動するカスタムJavaオプション | WebLogic Serverの起動に渡されるJava VM引数。 詳細は、FAQを参照してください。 |

選択内容に問題がなければ、「次」を選択し、AKSブレードを開きます。

AKS

AKSブレードを使用して、Oracle WebLogic ServerをAKSで実行する方法の基本詳細を構成します。 これを行うには、次の表に示すフィールドの値を入力します。

Azure Kubernetes Service

このセクションでは、WebLogic Serverを実行するAKSに関するいくつかのオプションを構成できます。

| フィールド | 説明 |

|---|---|

| 新しいAKSクラスタを作成 | Yesに設定すると、デプロイメントによって、指定されたリソース・グループに新しいAKSクラスタ・リソースが作成されます。 Noに設定すると、デプロイメントを構成する既存のAKSクラスタを選択できます。 ノート: このオファーでは、既存のAKSクラスタにWebLogic関連のデプロイメントがないと想定しています。 |

| ノード・サイズ | デフォルトのVMサイズは、2x Standard DSv2、2 vcpus、7 GBのメモリーです。 別のVMサイズを選択する場合は、「サイズの変更」を選択し、VMサイズの選択ページでリストからサイズ(A3など)を選択し、「選択」を選択します。 仮想マシンのサイズ設定の詳細は、「サイズに関するAzureドキュメント」を参照してください。 |

| 最小ノード数 | AKSクラスタの最小ノード数。 この値は、デプロイメント後に変更できます。 詳細については、「AKSオート・スケール」を参照してください。 |

| 最大ノード数 | AKSクラスタの最大ノード数。 この値は、デプロイメント後に変更できます。 詳細については、「AKSオート・スケール」を参照してください。 |

| AKSクラスタの選択 | このオプションは、「新しいAKSクラスタを作成しますか。」がNoに設定されている場合に表示されます。 表示可能な場合は、既存のAzure Kubernetesサービス・インスタンスを選択します。 |

イメージの選択

この項では、モデル・イン・イメージ・ドメインのホーム・ソース・タイプを使用してデプロイされるイメージを構成できます。 WebLogicイメージにはいくつかのオプションがあり、そこにデプロイされているアプリケーション・イメージがあります。

| フィールド | 説明 |

|---|---|

| アプリケーション・イメージを格納する新しいAzure Container Registryを作成 | Yesに設定すると、デプロイメントで使用するイメージを保持する新しいAzure Container Registry(ACR)が作成されます。 Noに設定した場合は、既存のACRを指定する必要があります。 この場合、選択したACRの管理アカウントが有効になっていることを確認する必要があります。 詳細については、「管理アカウント」を参照してください。 |

| ACRインスタンスの選択 | このオプションは、「アプリケーション・イメージを格納する新しいAzure Container Registryを作成しますか。」がNoに設定されている場合に表示されます。 表示可能な場合は、既存のAzureコンテナ・レジストリ・インスタンスを選択します。 |

| Oracle Single Sign-On認証のユーザー名 | 選択したWebLogic Serverイメージの使用条件および制限が受け入れられたOracleシングル・サインオン・アカウントのユーザー名。 |

| Oracle Single Sign-On認証のパスワード | そのアカウントのパスワード。 |

| パスワードの確認 | 前のフィールドの値を再入力します。 |

| WebLogic Serverイメージのタイプを選択します。 | 「パッチ適用済のWebLogic Serverイメージ」に設定した場合、middleware/weblogic_cpuリポジトリでライセンス契約に同意する必要があります。 「一般的なWebLogic Serverイメージ」に設定した場合、middleware/weblogicでライセンス契約に同意する必要があります。 ライセンス契約を受け入れるステップ: Oracle Container Registryにログインします。middleware/weblogic_cpuおよびmiddleware/weblogicリポジトリに移動し、ライセンス契約に同意します。 詳細は、この「ドキュメント」を参照してください。 |

| WebLogic Server、JDKおよびオペレーティング・システム、または完全修飾Dockerタグの組合せを選択 | サポートされているイメージのいずれかを選択します。 |

| WebLogic Dockerタグ | このオプションは、「WebLogic Server、JDKおよびオペレーティング・システム、または完全修飾Dockerタグの組合せを選択」が「その他」に設定されている場合に表示されます。 表示可能な場合は、完全修飾Dockerタグを入力します。 使用可能なタグは、Oracle Container RegistryのWebLogic Serverイメージ・ページから確認できます |

アプリケーション

この項では、WebLogic Serverとともにアプリケーションをデプロイできます。

| フィールド | 説明 |

|---|---|

| アプリケーションのデプロイ? | Yesに設定した場合、選択したバージョンのWebLogic Serverを使用したデプロイメントに適したWAR、EARまたはJARファイルを指定する必要があります。 Noに設定すると、アプリケーションはデプロイされません。 |

| アプリケーション・パッケージ(.war、.ear、.jar) | 「参照」ボタンを使用すると、そのアカウント内の既存のAzureストレージ・アカウントおよびストレージ・コンテナからファイルを選択できます。 ストレージ・アカウントおよびコンテナの作成方法については、「ストレージ・アカウントの作成」および「ストレージ・コンテナの作成とアプリケーション・ファイルのアップロード」を参照してください。 |

| WebLogic管理対象サーバー・レプリカの数 | ドメインのreplicasフィールドの初期値。 詳細については、「スケーリング」を参照してください。 |

詳細

| フィールド | 説明 |

|---|---|

| 拡張構成を表示しますか? | 「コンテナ・インサイトを実現」、「Azureファイル共有サービスを使用した永続ボリュームの作成」などのオプション構成のデフォルト値を保持する場合は、トグル・ボタンをNoに設定し、「次」をクリックしてTLS/SSLを構成します。 オプションの構成に異なる値を指定する場合は、トグル・ボタンをYesに設定し、次の詳細を入力します。 |

| コンテナ・インサイトを実現 | 選択すると、デプロイメントでAzureモニタリング・ワークスペースが作成され、Azureモニタリング・エージェントとしてAKSクラスタに接続されます。 Azureモニタリング・エージェントは、データを収集してAzureコンテナ・インサイトに送信するツールです。 コンテナ・インサイトでは、メトリクスAPIを介してKubernetesで使用可能なコントローラ、ノードおよびコンテナからメモリーおよびプロセッサのメトリクスを収集することで、パフォーマンスを可視化できます。 コンテナ・ログも収集されます。 メトリクスはメトリクス・ストアに書き込まれ、ログ・データはLog Analyticsワークスペースに関連付けられたログ・ストアに書き込まれます。 詳細は、「Azureエージェントのモニターの概要」および「コンテナ・インサイトの概要」を参照してください。 |

| Azureファイル共有サービスを使用した永続ボリュームの作成 | 選択すると、Azure StorageアカウントおよびAzure Files共有がプロビジョニングされます。 ファイル・システム・タイプはNFSです。 Azure Files共有の名前はweblogicです。 マウント・ポイントは、AKSクラスタのノード内の永続ボリュームとして/sharedです。 詳細は、「Oracle WebLogic Server永続ストレージ」および「AKSでAzure Files共有の永続ボリューム」を参照してください。 |

| Azure Container Registryから独自のWebLogic Server Dockerイメージを持ち込みますか。 | チェック・ボックスが選択されている場合は、既存のAzureコンテナ・レジストリ・インスタンスから独自のWebLogic Server Dockerイメージを使用できます。 |

| 既存のACRインスタンスの選択 | このオプションは、「Azure Container Registryから独自のWebLogic Server Dockerイメージを持ち込みますか。」が選択されている場合にのみ表示されます。 表示可能な場合は、既存のAzureコンテナ・レジストリ・インスタンスを選択します。 |

| イメージ・パスを指定してください | このオプションは、「Azure Container Registryから独自のWebLogic Server Dockerイメージを持ち込みますか。」が選択されている場合にのみ表示されます。 表示される場合、値は、指定されたACR内のイメージの完全修飾Dockerタグである必要があります。 |

選択内容に問題がなければ、「次」を選択し、TLS/SSLブレードを開きます。

TLS/SSL

TLS/SSLブレードでは、認証局(CA)によって提供される独自のSSL証明書を使用して、セキュアなHTTPSポートでOracle WebLogic Server管理コンソールを構成できます。 詳細は、「Oracle WebLogic Serverキーストアの構成」を参照してください。

オプション「独自のTLS/SSL証明書でHTTPS (セキュア)ポートを使用するように、WebLogic Server管理コンソール、リモート・コンソールおよびクラスタを構成」でYesまたはNoを選択します。 Noを選択した場合は、詳細を指定する必要はなく、「次」を選択して続行できます。 Yesを選択した場合は、既存のキーストアをアップロードする必要があります。

次の表に示すフィールドの値を入力します。

既存のKeyStoresのアップロード

| フィールド | 説明 |

|---|---|

| アイデンティティKeyStoreデータfile(.jks,.p12) | 次の手順を実行して、カスタムIDキーストアのデータ・ファイルをアップロードします: 1 ファイルのアイコンをクリックします。 2 IDキーストア・ファイルが存在するフォルダに移動し、ファイルを選択します。 3 「開く」をクリックします。 |

| パスワード | カスタムIDキーストアのパスフレーズを入力します。 |

| パスワードの確認 | 前のフィールドの値を再入力します。 |

| アイデンティティのKeyStoreタイプ(JKS、PKCS12) | カスタムIDキーストアのタイプを選択します。 サポートされている値は、JKSおよびPKCS12です。 |

| アイデンティティKeyStore内のサーバーの秘密キーの別名 | 秘密キーの別名を入力します。 |

| アイデンティティKeyStore内のサーバーの秘密キーのパスフレーズ | 秘密キーのパスフレーズを入力します。 |

| パスフレーズの確認 | 前のフィールドの値を再入力します。 |

| 信頼KeyStoreデータfile(.jks,.p12) | 次の手順を実行して、カスタム信頼キーストアのデータ・ファイルをアップロードします: 1 ファイルのアイコンをクリックします。 2 IDキーストア・ファイルが存在するフォルダに移動し、ファイルを選択します。 3 「開く」をクリックします。 |

| パスワード | カスタム信頼キーストアのパスワードを入力します。 |

| パスワードの確認 | 前のフィールドの値を再入力します。 |

| Trust KeyStoreタイプ(JKS、PKCS12) | カスタム信頼キーストアのタイプを選択します。 サポートされている値は、JKSおよびPKCS12です。 |

選択内容に問題がなければ、「次」を選択し、「ロード・バランシング」ブレードを開きます。

ロード・バランシング

このブレードを使用して、ロード・バランシングを構成します。 3つの選択肢があります。

- アプリケーション・ゲートウェイ・イングレス・コントローラ。

- Standard Load Balancerサービス。

- Load Balancerがありません。

アプリケーション・ゲートウェイ・イングレス・コントローラ

この項では、WebLogic Serverのイングレス・コントローラとしてAzure Application Gatewayインスタンスを作成できます。 このアプリケーション・ゲートウェイは、指定されたSSL証明書およびクラスタ全体のロード・バランスを使用して、ゲートウェイでTLSターミネーションを使用するエンド・ツー・エンドSSL用に事前に構成されています。

プリファレンスに基づいてオプション「ロード・バランシングのオプション」の「アプリケーション・ゲートウェイ・イングレス・コントローラ」を選択します。 次に説明するフィールドの値を入力して、アプリケーション・ゲートウェイ統合に必要な詳細を指定する必要があります。

アプリケーション・ゲートウェイの仮想ネットワークを指定できます。 これを行うには、次の表に示すフィールドの値を入力します。

仮想ネットワークの構成

| フィールド | 説明 |

|---|---|

| 仮想ネットワーク | アプリケーション・ゲートウェイを配置する仮想ネットワークを選択します。 仮想ネットワークが「Application Gateway仮想ネットワークと専用サブネット」の要件を満たしていることを確認します。 |

| サブネット | アプリケーション・ゲートウェイは、仮想ネットワーク内の専用デプロイメントです。 仮想ネットワーク内では、アプリケーション・ゲートウェイに専用のサブネットが必要です。 「Application Gateway仮想ネットワークと専用サブネット」を参照してください。 |

次の3つのオプションの1つ(それぞれ順に説明します)を選択する必要があります。

- 自己署名付きフロントエンド証明書の生成: 自己署名付きフロントエンド証明書を生成し、デプロイメント時に適用します。

- TLS/SSL証明書のアップロード: 事前署名証明書を今すぐアップロードします。

自己署名フロントエンド証明書の生成

| フィールド | 説明 |

|---|---|

| 信頼できるルートcertificate(.cer, .cert) | アプリケーション・ゲートウェイでバックエンド・インスタンスを許可するには、信頼できるルート証明書が必要です。 ルート証明書は、Base-64でエンコードされたX.509(.CER)形式のルート証明書です。 |

TLS/SSL証明書のアップロード

| フィールド | 説明 |

|---|---|

| フロントエンドTLS/SSL証明書(.pfx) | PFX形式で証明書を作成する方法については、「アプリケーション・ゲートウェイを使用したTLSターミネーションおよびエンド・トゥ・エンドTLSの概要」を参照してください。 |

| パスワード | 証明書のパスワード |

| パスワードの確認 | 前のフィールドの値を再入力します。 |

| 信頼できるルートcertificate(.cer, .cert) | アプリケーション・ゲートウェイでバックエンド・インスタンスを許可するには、信頼できるルート証明書が必要です。 ルート証明書は、Base-64でエンコードされたX.509(.CER)形式のルート証明書です。 |

証明書の指定方法にかかわらず、次に説明するように、アプリケーション・ゲートウェイの構成時にいくつかのオプションがあります。

| フィールド | 説明 |

|---|---|

| cookieベースのアフィニティの無効化 | cookieベースのアフィニティ("スティッキー・セッション"とも呼ばれる)を無効にするには、このボックスを選択します。 詳細は、「アプリケーション・ゲートウェイを使用したCookieベースのアフィニティの有効化」を参照してください。 |

| 管理コンソールのイングレスを作成します。 | Yesを選択して、パス/consoleを使用して管理コンソールのイングレスを作成します。 |

| WebLogic Remote Consoleのイングレスを作成します。 | Yesを選択して、パス/remoteconsoleを使用してリモート・コンソールのイングレスを作成します。 |

Standard Load Balancerサービス

ここでYesを選択すると、Azure Load BalancerがKubernetesロード・バランサ・サービスとしてプロビジョニングされます。 Standard Load Balancerの詳細は、「Azure Kubernetes Service (AKS)でのパブリックStandard Load Balancerの使用」を参照してください。 ここでNoを選択した場合でも、Azureアプリケーション・ゲートウェイをデプロイできます。

Yesを選択した場合、Load Balancerを内部Load Balancerとして構成するオプションがあります。 Azure内部ロード・バランサの詳細は、「Azure Kubernetes Service (AKS)を使用した内部ロード・バランサの使用」を参照してください。

Yesを選択した場合、サービスをロード・バランサ・ポートにマップするには、次の表を入力する必要があります。

「サービス名プレフィクス」列:

この列に任意の有効な値を入力できます。

「ターゲット」および「ポート」列:

ポートの場合、推奨値は、admin-serverの場合は通常の7001、cluster-1の場合は8001です。

選択内容に問題がなければ、「次」を選択し、DNSブレードを開きます。

DNS

DNSブレードでは、カスタムDNS名を使用してOracle WebLogic Server管理コンソールをプロビジョニングできます。

プリファレンスに基づいてオプション「カスタムDNS別名?」に対してYesまたはNoを選択します。 Noを選択した場合は、詳細を指定する必要はなく、「次」を選択してデータベースを構成できます。 Yesを選択した場合は、既存のAzure DNSゾーンに基づいてカスタムDNS別名を構成するか、Azure DNSゾーンとカスタムDNS別名を作成するかを選択する必要があります。 これを行うには、オプション「既存のAzure DNSゾーンの使用」でYesまたはNoを選択します。

DNSゾーンの詳細は、「Overview of DNS zones and records」を参照してください。

既存のAzure DNSゾーンに基づいてカスタムDNS別名を構成する場合は、オプション「既存のAzure DNSゾーンの使用」のYesを選択して、次の表に示すフィールドの値を入力して、DNS構成の詳細を指定する必要があります。

| フィールド | 説明 |

|---|---|

| DNSゾーン名 | DNSゾーン名を入力します。 |

| リソース・グループの名前には、現在のサブスクリプションのDNSゾーンが含まれます | 現在のサブスクリプションのDNSゾーンを含むリソース・グループの名前を入力します。 |

| Oracle WebLogic Server管理コンソールのラベル | Oracle WebLogic Server管理コンソールのサブドメインを生成するためのラベルを入力します。 たとえば、ドメインがmycompany.comで、サブドメインがadminの場合、WebLogic Server管理コンソールのURLはadmin.mycompany.comになります。 |

| WebLogicクラスタのラベル | WebLogicクラスタのサブドメインを生成するラベルを指定します。 |

Azure DNSゾーンとカスタムDNS別名を作成する場合は、オプション「既存のAzure DNSゾーンの使用」でNoを選択して、次のフィールドの値を指定する必要があります:

- DNSゾーン名

- Oracle WebLogic Server管理コンソールのラベル

- WebLogicクラスタのラベル

これらのフィールドの説明については、前の表を参照してください。

Azure DNSゾーンおよびカスタムDNS別名を作成する場合、デプロイメント後のDNSレジストリでDNSドメイン委任を実行する必要があります。 「Delegation of DNS zones with Azure DNS」を参照してください。

選択内容に問題がなければ、「次」を選択し、「データベース」ブレードを開きます。

データベース

データベース・ブレードを使用して、既存のデータベースに接続するようにOracle WebLogic Serverを構成します。 プリファレンスに基づいてオプション「データベースに接続しますか。」に対してYesまたはNoを選択します。 Noを選択した場合は、詳細を指定する必要はなく、「次」をクリックして続行できます。 Yesを選択した場合は、次の表に示すフィールドの値を入力して、データベースの詳細を指定する必要があります。

| フィールド | 説明 |

|---|---|

| データベース・タイプの選択 | ドロップダウン・メニューから、Oracle WebLogic Serverで接続する既存のデータベースを選択します。 使用可能なオプションare: • PostgreSQL用Azureデータベース(パスワードなし接続のサポートあり) • Oracle Database • Azure SQL (パスワードなし接続のサポートあり) • MySQL (パスワードなし接続のサポートあり) •その他 |

| JNDI名 | データベースJDBC接続のJNDI名を入力します。 |

| DataSource接続文字列 | データベースのJDBC接続文字列を入力します。 JDBC接続文字列の取得の詳細は、「データベースのJDBC接続文字列の取得」を参照してください。 |

| グローバル・トランザクション・プロトコル | データ・ソースのトランザクション・プロトコル(グローバル・トランザクション処理動作)を決定します。 詳細は、「JDBCデータ・ソース・トランザクション・オプション」を参照してください。 重要: このパラメータの正しい値は、選択したデータベース・タイプによって異なります。 PostgreSQLの場合は、EmulateTwoPhaseCommitを選択します。 |

| パスワードなしデータソース接続の使用 | パスワードなし接続をサポートするデータベース・タイプを選択すると、このチェック・ボックスが表示されます。 選択すると、データ・ソースへのパスワードなし接続が構成されます。 詳細は、「Azureサービスのパスワードなし接続」を参照してください。 |

| Database Username | データベースのユーザー名を入力します。 |

| データベース・パスワード | データベース・ユーザーのパスワードを入力します。 |

| パスワードの確認 | 前のフィールドの値を再入力します。 |

| ユーザーに割り当てられた管理対象アイデンティティ | データベースに接続できるユーザーに割り当てられたアイデンティティを選択します。 管理対象アイデンティティのデータベース・ユーザーを作成する方法は、https://aka.ms/javaee-db-identityを参照してください。 |

データベース・タイプとして「その他」を選択した場合は、いくつかの値を指定する必要があります。 WebLogic Serverでは、JDBC対応ドライバ-を使用した、任意のデータベースへのアプリケーション・データ・アクセスがサポートされます。 「ドライバ要件のドキュメント」を参照してください。

| フィールド | 説明 |

|---|---|

| DataSourceドライバ(.jar) | 「ブラウズ」ボタンを使用して、JDBCドライバのJARファイルをストレージ・コンテナにアップロードします。 ストレージ・アカウントおよびコンテナの作成方法については、「ストレージ・アカウントの作成」を参照してください。 |

| DataSourceドライバ名 | JDBCドライバの完全修飾のJavaクラス名。 |

| テスト表名 | 物理データベース接続のテスト時に使用するデータベース表の名前。 この値は、指定されたデータベースによって異なります。 推奨される値には、次のものがあります。 • Oracleの場合、 SQL ISVALIDを使用します。• PostgreSQLの場合、SQL ServerおよびMariaDBは SQL SELECT 1を使用します。•Informixの場合、 SYSTABLESを使用します。 |

選択内容に問題がなければ、「次」を選択し、「自動スケーリング」ブレードを開きます。

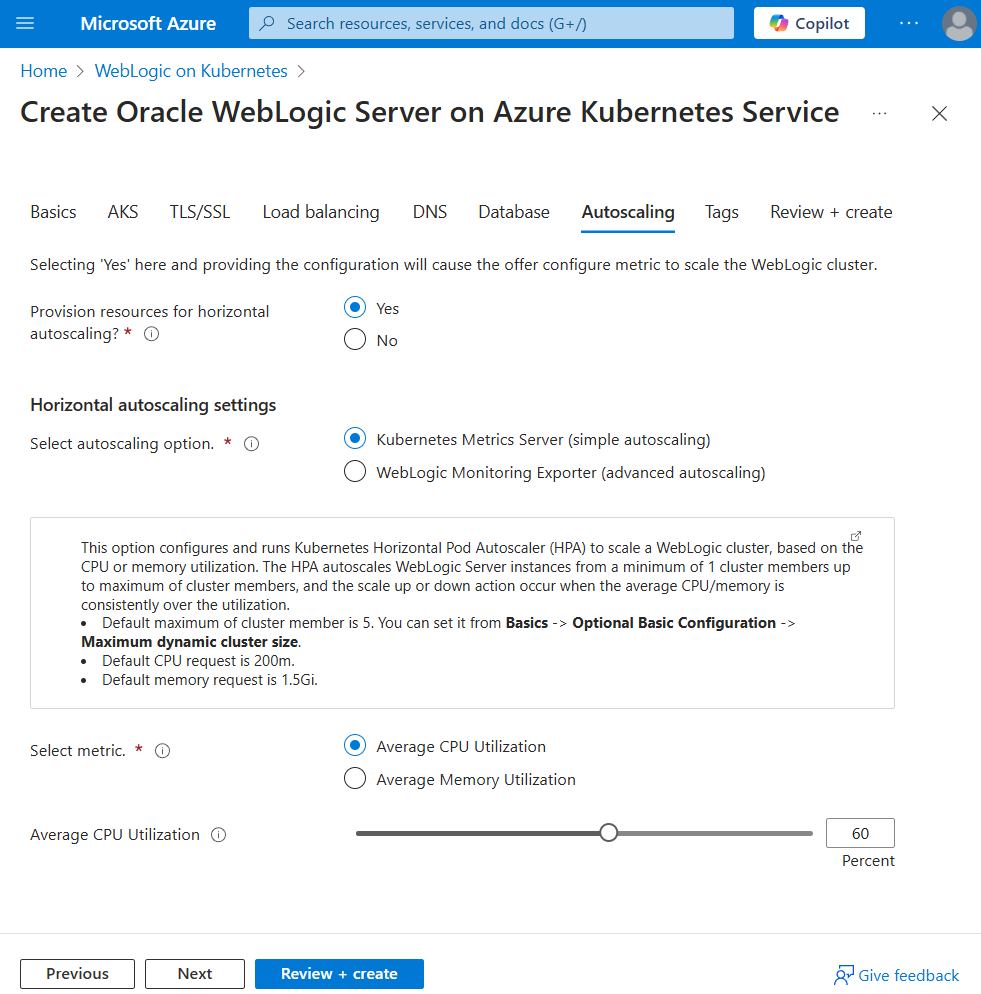

自動スケーリング

自動スケーリング・ブレードを使用して、WebLogicクラスタをスケーリングするメトリックを構成します。 プリファレンスに基づいて、オプション「水平自動スケーリング用にリソースをプロビジョニングしますか。」のYesまたはNoを選択します。 Noを選択した場合は、詳細を指定する必要はなく、「確認+作成」をクリックして続行できます。 Yesを選択した場合は、自動スケーリング設定の詳細を指定する必要があります。

それぞれ順番に説明されている次の2つのオプションのいずれかを選択する必要があります。

- Kubernetesメトリクス・サーバー(単純自動スケーリング): このオプションは、Kubernetes Horizontal Pod Autoscaler (HPA)を構成および実行して、CPUまたはメモリー使用率に基づいてWebLogicクラスタをスケーリングします。

- WebLogic Monitoring Exporter (高度な自動スケーリング): このオプションを使用すると、Javaメトリック対応のKEDAスケーリング・ルールを作成できます。

Kubernetesメトリクス・サーバー(単純自動スケーリング)

| フィールド | 説明 |

|---|---|

| メトリックの選択 | 2つのオプションがあります: •平均CPU使用率 •平均メモリー使用率 |

| 平均CPU使用率 | 平均CPU使用率(パーセント)を選択します。 HPAは、少なくとも1つのクラスタ・メンバーから最大数のクラスタ・メンバーまでWebLogic Serverインスタンスを自動スケーリングします。また、平均CPUが一貫して使用率を超過/下回ると、スケール・アップまたはスケール・ダウン・アクションが発生します。 |

| 平均メモリー使用率 | 平均メモリー使用率をパーセント単位で選択します。 HPAは、少なくとも1つのクラスタ・メンバーから最大数のクラスタ・メンバーまでWebLogic Serverインスタンスを自動スケーリングします。また、平均メモリーが一貫して使用率を超過/下回ると、スケール・アップまたはスケール・ダウン・アクションが発生します。 |

WebLogic Monitoring Exporter (高度な自動スケーリング)

このオプションは、Javaメトリック対応のKEDAスケーリング・ルールの作成に必要なすべてのソフトウェアをインストールします。 オファーは次のソフトウェアをプロビジョニングします。 右クリックして「リンクを新しいタブで開く」を選択し、リンクをたどってさらに学習:

- 「WebLogic Monitoring ExporterをインストールしてWebLogic Serverメトリクスをスクレイプ」.

- 「AKS Prometheusメトリクス・アドオンのインストール」.

- 「WebLogic ServerメトリクスをAzure Monitor Managed Service for Prometheusにフィード」.

- 「KEDAとAKSクラスタの統合」.

プロビジョニングが完了したら、KEDAスケーリング・ルールを作成できます。 デプロイメント出力には、サンプル・ルールが用意されています。 次の例は、サンプル・ルールを表示する方法を示しています。

- Azureポータルで、このデプロイメントのリソース・グループを表示します。

- 「設定」セクションで、「デプロイメント」を選択します。

- 最も古いデプロイメントを選択します。 デプロイメントの名前は、oracle.20210620-wls-on-aksのようになります。

- 「出力」を選択します。

- shellCmdtoOutputKedaScalerSample値は、スカラー・サンプルのbase64文字列です。 値をコピーして、端末で実行します。

- 構成を完了する方法については、「チュートリアル: Prometheusメトリクスに基づいて、KEDAスカラーを使用してOracle WebLogic ServerをAKSに移行」を参照してください。

選択内容に問題がない場合は、「次」を選択し、「タグ」ブレードを開きます。

タグ

「タグ」ブレードを使用して、リソースおよびリソース・グループのタグを指定します。 タグは名前/値のペアで、複数のリソースおよびリソース・グループに同じタグを適用して、リソースを分類し、請求を統合できます。 タグについてさらに学習

表内のリソースに必要な名前/値のペアを入力し、次の各フィールドに入力します。

| 名前 | 値 | リソース |

|---|---|---|

| タグ名。 | タグ値。 | このオファーのタグ付けに使用可能なリソース。 |

選択内容に問題がなければ、「確認+作成」を選択します。

確認+作成

「ブレードの確認+作成」で、Oracle WebLogic ServerをAKSにデプロイするために指定した詳細を確認します。 いずれかのフィールドを変更する場合は、「<前へ」をクリックするか、それぞれのブレードをクリックして詳細を更新します。

基礎となるテンプレートを使用してさらにカスタマイズする場合(たとえば、CI/CDパイプラインの一部として)、「自動化のためのテンプレートをダウンロード」を選択してダウンロードします。

「作成」をクリックしてデプロイメントを開始します。 このプロセスには30から60分かかることがあります。

テンプレート出力

「作成」をクリックすると、「デプロイメントが進行中です」ページに移動します。 デプロイメントが完了すると、ページに「デプロイメントが完了しました」と表示されます。 左側のパネルで、「出力」を選択します。 これらはデプロイメントからの出力です。 次の表に、デプロイメント出力への参照を示します。

| フィールド | 説明 |

|---|---|

aksClusterName |

WLSクラスタを実行しているAKSクラスタの名前。 サンプル値: wlsonaksiyiql2i2o2u2i。 |

adminConsoleInternalUrl |

管理コンソール・ポータルへの完全修飾プライベート・リンク。 AKSクラスタ内でのみアクセスできます。 サンプル値: http://contoso.com:7001/console。 |

adminConsoleExternalUrl |

この出力は常に存在するわけではありません: ネットワークを構成して、管理コンソールのAzure Load BalancerサービスまたはAzure Application Gateway Ingress Controllerを有効にする必要があります。 これは、管理コンソール・ポータルへの完全修飾、パブリック・リンクです。 パブリック・インターネットからアクセスできます。 サンプル値: http://contoso.com/console。 |

adminConsoleExternalSecuredUrl |

この出力は常に存在するわけではありません: 1. 「ネットワーク」を構成して、管理コンソールのAzure Load BalancerサービスまたはAzure Application Gateway Ingress Controllerを有効にする必要があります。 2. 「DNS構成」を入力して、カスタムDNS名を構成する必要があります。 3. 使用されるTLS/SSL証明書は、「TLS/SSL構成」に入力することによって構成されます。 これは、管理コンソール・ポータルへの完全修飾されたセキュア・パブリック・リンクです。 パブリック・インターネットからアクセスできます。 サンプル値 : https://contoso.com/console。 |

adminRemoteConsoleUrl |

この出力は常に存在するわけではありません: ネットワークを構成して、管理コンソールのAzure Load BalancerサービスまたはAzure Application Gateway Ingress Controllerを有効にする必要があります。 これは、WebLogic Serverリモート・コンソールへの完全修飾パブリック・リンクです。 パブリック・インターネットからアクセスできます。 サンプル値: http://contoso.azure.com/remoteconsole。 |

adminRemoteConsoleSecuredUrl |

この出力は常に存在するわけではありません: 1. 「ネットワーク」を構成して、管理コンソールのAzure Load BalancerサービスまたはAzure Application Gateway Ingress Controllerを有効にする必要があります。 2. 「DNS構成」のあとにカスタムDNS名を構成する必要があります。 3. 使用されるTLS/SSL証明書は、「TLS/SSL構成」に入力することによって構成されます。 これは、「WebLogic Serverリモート・コンソール」への完全修飾パブリック・リンクです。 パブリック・インターネットからアクセスできます。 サンプル値 : https://contoso.com/remoteconsole。 |

adminServerT3InternalUrl |

この出力は常に存在するわけではありません: 1. 「高度な構成によるWLSクラスタの作成/更新」が必要です。 2. カスタムT3チャネルを有効にするには、 enableAdminT3Tunneling=trueを設定します。これは、管理サーバーのカスタムT3チャネルへの完全修飾のプライベート・リンクです。 サンプル値: http://contoso.com:7005/console。 |

adminServerT3ExternalUrl |

この出力は常に存在するわけではありません: 1. 「高度な構成によるWLSクラスタの作成/更新」が必要です。 2. enableAdminT3Tunneling=trueを設定して、カスタムT3チャネルを有効にする必要があります。3. 管理サーバーのAzure Load Balancerサービスを有効にするには、ネットワークを構成する必要があります。 これは、管理サーバーのカスタムT3チャネルへの完全修飾パブリック・リンクです。 サンプル値 : http://20.4.56.3:7005/console/ |

clusterInternalUrl |

WLSクラスタへの完全修飾プライベート・リンク。 AKSクラスタ内の${clusterInternalUrl}<your-app-path>を使用してアプリケーションにアクセスできます。サンプル値: http://contoso.com:8001/。 |

clusterExternalUrl |

この出力は常に存在するわけではありません: ネットワークを構成して、WLSクラスタのAzure Load BalancerサービスまたはAzure Application Gateway Ingress Controllerを有効にする必要があります。 これは、WLSクラスタへの完全修飾パブリック・リンクです。 ${clusterExternalUrl}<your-app-path>を使用して、パブリック・インターネットからアプリケーションにアクセスできます。サンプル値: http://contoso.azure.com/。 |

clusterExternalSecuredUrl |

この出力は常に存在するわけではありません: 1. 「ネットワーク」を構成して、WLSクラスタのAzure Load BalancerサービスまたはAzure Application Gateway Ingress Controllerを有効にする必要があります。 2. 使用されるTLS/SSL証明書は、「TLS/SSL構成」に入力することによって構成されます。 これは、WLSクラスタへの完全修飾パブリック・リンクです。 ${clusterExternalUrl}<your-app-path>を使用して、パブリック・インターネットからアプリケーションにアクセスできます。サンプル値: https://contoso.azure.com/。 |

clusterT3InternalUrl |

この出力は常に存在するわけではありません: 1. 「高度な構成によるWLSクラスタの作成/更新」が必要です。 2. enableClusterT3Tunneling=trueを設定して、カスタムT3チャネルを有効にする必要があります。これは、WLSクラスタのカスタムT3チャネルへの完全修飾プライベート・リンクです。 |

clusterT3ExternalEndpoint |

この出力は常に存在するわけではありません: 1. 「高度な構成によるWLSクラスタの作成/更新」が必要です。 2. enableClusterT3Tunneling=trueを設定して、カスタムT3チャネルを有効にする必要があります。3. ネットワークを構成して、WLSクラスタのAzure Load Balancerサービスを有効にする必要があります。 これは、WLSクラスタのカスタムT3チャネルへの完全修飾パブリック・リンクです。 サンプル値: http://20.4.56.3:8005/ |

kedaScalerServerAddress |

この出力は、WLSメトリクスを保存するサーバー・アドレスです。 KEDAは、アドレスからメトリックにアクセスして取得できます。 |

shellCmdtoConnectAks |

AKSクラスタに接続するためのAZ CLIコマンド。 サンプル値: az account set |

shellCmdtoOutputKedaScalerSample |

base64文字列のスカラー・サンプルを表示するSellコマンド。 サンプル値: echo -e YXBpVm...XV0aAo= | base64 -d > scaler.yaml |

shellCmdtoOutputWlsDomainYaml |

WLSドメイン・リソース定義のbase64エンコード文字列を表示するシェル・コマンド。 サンプル値: echo -e YXBpV...mVCg== | base64 -d > domain.yaml |

shellCmdtoOutputWlsImageModelYaml |

WLS イメージ・モデルのbase64エンコード文字列を表示するシェル・コマンド。 サンプル値: echo -e IyBDb...3EnC | base64 -d > model.yaml |

shellCmdtoOutputWlsImageProperties |

モデル・プロパティのbase64エンコード文字列を表示するシェル・コマンド。 サンプル値: echo -e IyBDF...PTUK | base64 -d > model.properties |

shellCmdtoOutputWlsVersionsandPatches |

WLSバージョンおよびパッチのbase64エンコード文字列を表示するシェル・コマンド。 サンプル値: echo -e CldlY...gMS4= | base64 -d > version.info |